Depuis Android 5.0 Lollipop, il existe une nouvelle API MediaProjection qui permet aux applications d'enregistrer des vidéos et de prendre des captures d'écran d'autres applications. La fonctionnalité a apporté des capacités de capture d'écran et de partage d'écran à Lollipop avec une nouvelle méthode 'createVirtualDisplay ()' qui permettait aux applications "Pour capturer le contenu de l'écran principal (l'affichage par défaut) dans un objet Surface, que votre application peut ensuite envoyer sur le réseau". Alors que le service était techniquement présent dans Android depuis le début, les applications avaient à l'origine besoin d'un accès root pour l'utiliser; une exigence qui a été supprimée d'Android 5.0.

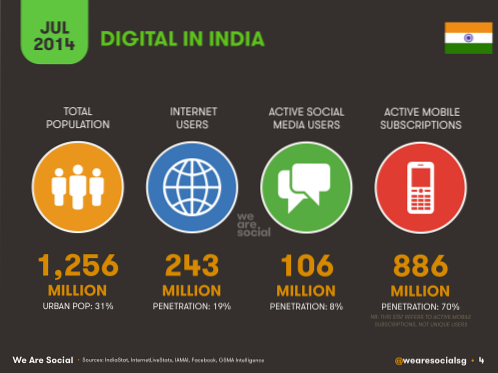

Cependant, alors que les applications nécessitent une autorisation spéciale pour utiliser l'API MediaProjection, aucune autorisation de ce type n'est nécessaire pour utiliser les fonctionnalités de la plate-forme, ce qui semble maintenant avoir été rendu. 77,5% des appareils Android dans le monde vulnérable à une attaque qui exploiterait cette faille pour capturer subrepticement l'écran des utilisateurs et enregistrer l'audio du système. Les versions Android concernées incluent Lollipop (5.0 et 5.1), Marshmallow et Nougat. Google a corrigé la vulnérabilité dans Android Oreo.

Dans les versions concernées d'Android, les applications n'ont besoin d'aucune autorisation spécifique pour utiliser le service MediaProjection et peuvent, à la place, en demander l'accès via une fenêtre contextuelle SystemUI pour informer l'utilisateur de son intention de capturer des captures d'écran ou d'enregistrer l'audio du système. Le problème, cependant, est que les applications peuvent détecter le moment où cet avertissement SystemUI est sur le point d'apparaître, ce qui permet aux applications non autorisées de superposer un faux texte au-dessus de l'avertissement SystemUI, trompant ainsi les utilisateurs sans méfiance en permettant à leurs écrans ou audio d'être enregistrés sans savoir ce à quoi ils sont d'accord. Malheureusement, les versions d'Android concernées sont impossible de détecter les fenêtres contextuelles SystemUI partiellement masquées, laissant les utilisateurs potentiellement vulnérables à de graves violations de la vie privée.

Connu comme 'Tap-jacking' en termes de sécurité, cette grave faille de conception d'Android a été découverte l'hiver dernier par des chercheurs en sécurité de MWR Labs. Selon l'équipe à l'origine de la découverte, les cybercriminels peuvent "Contourner de manière triviale ce mécanisme en utilisant le tapjacking de cette fenêtre contextuelle en utilisant des méthodes connues du public pour permettre à leurs applications de capturer l'écran de l'utilisateur". Heureusement, les utilisateurs recevront un avertissement chaque fois qu'une application essaiera d'accéder au service MediaProjection pour enregistrer de l'audio ou des captures d'écran, alors faites attention aux icône de screencast dans la barre de notification (comme vu ci-dessus) si vous soupçonnez une activité malveillante sur votre appareil.

Gadgetshowto

Gadgetshowto