Les vulnérabilités des processeurs Meltdown et Spectre récemment découvertes ont plongé l'ensemble du secteur dans une frénésie, et bien qu'elles soient actuellement corrigées par des mises à jour, la solution même s'avère maintenant être un autre casse-tête majeur..

Premièrement, c'était le ralentissement sévère des performances après l'installation du correctif de sécurité, et maintenant, il y a des rapports de faux patch Meltdown et Spectre diffusé pour les attaques de phishing.

Selon un rapport, un domaine compatible SSL imitant le site Web officiel de l'Office fédéral allemand de la sécurité de l'information (Bundesamt für Sicherheit in der Informationstechnik ou BSI en bref) est utilisé pour faire l'acte sale..

Le faux site Web offre des informations sur les vulnérabilités Meltdown et Spectre via divers liens censés diriger les utilisateurs vers des banques de ressources où ils peuvent avoir une compréhension approfondie de l'ensemble du fiasco..

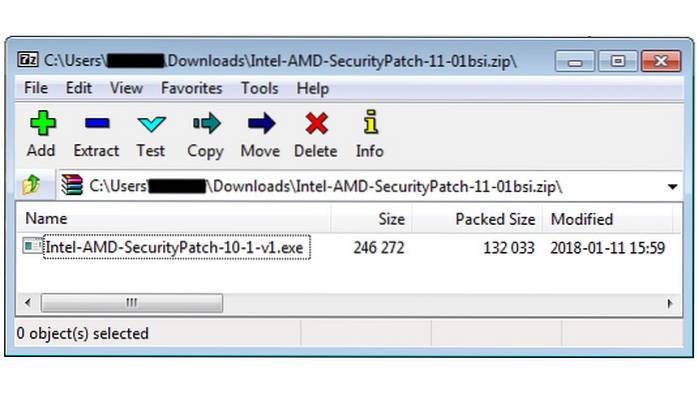

Le site Web frauduleux héberge également un lien d'archive ZIP intitulé «Intel-AMD-SecurityPatch-11-01bsi.zip», qui contient supposément le correctif officiel pour les vulnérabilités susmentionnées. Cependant, le fichier `` correctif '' n'est rien d'autre qu'une banque de logiciels malveillants intelligemment déguisée, qui fait une chose et une seule chose, c'est-à-dire installer un malware voleur d'informations appelé Chef de fumée. Les experts en sécurité ont découvert qu'une fois qu'un système est infecté par le logiciel malveillant, il se connecte à divers domaines et envoie les informations privées de l'utilisateur stockées sur son PC à des parties malveillantes sous une forme cryptée..

Les experts en sécurité ont découvert qu'une fois qu'un système est infecté par le logiciel malveillant, il se connecte à divers domaines et envoie les informations privées de l'utilisateur stockées sur son PC à des parties malveillantes sous une forme cryptée..

L'agence fédérale allemande avait précédemment averti les utilisateurs que de faux e-mails BSI étaient envoyés aux utilisateurs sous le couvert de messages officiellement distribués. Dans un communiqué de presse, BSI a clairement déclaré:

«Dans le contexte des vulnérabilités récemment annoncées« Spectre »et« Meltdown », le BSI surveille actuellement une vague de SPAM avec des avertissements de sécurité présumés du BSI. Les destinataires sont invités à effectuer des mises à jour de sécurité qui peuvent être récupérées à l'aide d'un lien contenu dans l'e-mail. Le lien mène à un faux site Web, qui ressemble au site Web citoyen (www.bsi-fuer-buerger.de) du BSI. Le téléchargement de la mise à jour présumée entraîne une infection par un logiciel malveillant de l'ordinateur ou du smartphone. »

L'agence a conseillé aux utilisateurs de supprimer tous ces e-mails, et au cas où ils auraient cliqué sur un lien mentionné dans le faux e-mail et ouvert une page Web, ils ne devraient télécharger aucun contenu de la page Web..

À partir de maintenant, les rapports de telles attaques voilées pour la propagation du malware Smoke Leader ont été limités à l'Allemagne, mais nous conseillons aux utilisateurs du monde entier de s'abstenir de télécharger tout correctif qui ne provient pas d'une source autorisée ou qui semble sommaire.

Gadgetshowto

Gadgetshowto

![Geek contre. Nerds [Infographie]](https://gadgetshowto.com/storage/img/images/geek-vs-nerds-[infographic]_2.jpg)