Étant donné que Linux est un projet open source, il est difficile de trouver des failles de sécurité dans son code source car des milliers d'utilisateurs continuent activement de vérifier et de corriger les mêmes. Grâce à cette approche proactive, même lorsqu'une faille est découverte, elle est immédiatement corrigée. C'est pourquoi c'était si surprenant lorsqu'un exploit a été découvert l'année dernière qui a échappé à la diligence raisonnable rigoureuse de tous les utilisateurs au cours des 9 dernières années. Oui, vous avez bien lu, bien que l'exploit ait été découvert en octobre 2016, il existait dans le code du noyau Linux depuis 9 ans. Ce type de vulnérabilité, qui est un type de bogue d'escalade de privilèges, est connu sous le nom de vulnérabilité Dirty Cow (numéro de catalogue du bogue du noyau Linux - CVE-2016-5195).

Bien que cette vulnérabilité ait été corrigée pour Linux une semaine après sa découverte, elle a laissé tous les appareils Android vulnérables à cet exploit (Android est basé sur le noyau Linux). Le patch Android a suivi en décembre 2016, cependant, en raison de la nature fragmentée de l'écosystème Android, il reste encore beaucoup d'appareils Android qui n'ont pas reçu la mise à jour et restent vulnérables. Ce qui est plus effrayant, c'est qu'un nouveau malware Android appelé ZNIU a été découvert il y a quelques jours à peine, qui exploite la vulnérabilité Dirty Cow. Dans cet article, nous examinerons en profondeur la vulnérabilité Dirty Cow et la manière dont elle est utilisée de manière abusive sur Android par le malware ZNIU..

Quelle est la vulnérabilité de Dirty Cow?

Comme mentionné ci-dessus, la vulnérabilité Dirty Cow est un type de exploit d'escalade de privilèges qui peut être utilisé pour accorder le privilège de super-utilisateur à qui que ce soit. Fondamentalement, en utilisant cette vulnérabilité, tout utilisateur avec une intention malveillante peut s'octroyer un privilège de super-utilisateur, ayant ainsi un accès root complet à l'appareil de la victime. Obtenir l'accès root à l'appareil d'une victime donne à l'attaquant un contrôle total sur l'appareil et il peut extraire toutes les données stockées sur l'appareil, sans que l'utilisateur ne devienne plus sage..

Qu'est-ce que ZNIU et ce que Dirty Cow a à voir avec?

ZNIU est le premier malware enregistré pour Android qui utilise la vulnérabilité Dirty Cow pour attaquer les appareils Android. Le malware utilise la vulnérabilité Dirty Cow pour obtenir un accès root aux appareils de la victime. Actuellement, il a été détecté que le logiciel malveillant se cachait dans plus de 1200 applications de jeux pour adultes et de pornographie. Au moment de la publication de cet article, plus de 5000 utilisateurs dans 50 pays étaient concernés..

Quels appareils Android sont vulnérables à ZNIU?

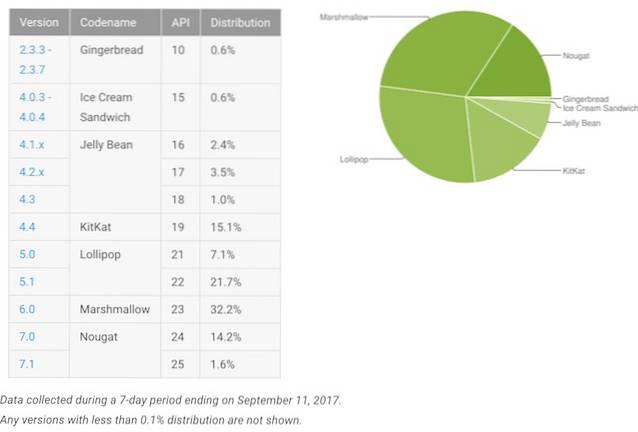

Après la découverte de la vulnérabilité Dirty Cow (octobre 2016), Google a publié un correctif en décembre 2016 pour résoudre ce problème. Cependant, le le correctif a été publié pour les appareils Android fonctionnant sous Android KitKat (4.4) ou au-dessus. Selon l'éclatement de la distribution du système d'exploitation Android par Google, plus de 8% des smartphones Android fonctionnent toujours sur des versions inférieures d'Android. Parmi ceux fonctionnant sous Android 4.4 à Android 6.0 (Marshmallow), seuls les appareils qui ont reçu et installé le correctif de sécurité de décembre pour leurs appareils sont en sécurité..

C'est beaucoup d'appareils Android qui ont le potentiel d'être exploités. Cependant, les gens peuvent être réconfortés par le fait que ZNIU utilise une version quelque peu modifiée de la vulnérabilité Dirty Cow et que, par conséquent, il a été jugé efficace uniquement contre les appareils Android qui utilisent le Architecture ARM / X86 64 bits. Néanmoins, si vous êtes propriétaire d'Android, il serait préférable de vérifier si vous avez installé le correctif de sécurité de décembre ou non.

ZNIU: comment ça marche?

Une fois que l'utilisateur a téléchargé une application malveillante qui a été infectée par le logiciel malveillant ZNIU, lorsqu'il lance l'application, le Le malware ZNIU contactera et se connectera automatiquement à son système de commande et de contrôle (C&C) serveurs pour obtenir les mises à jour, le cas échéant. Une fois qu'il s'est mis à jour, il utilisera l'exploit d'escalade de privilèges (Dirty Cow) pour obtenir l'accès root à l'appareil de la victime. Une fois qu'il a un accès root à l'appareil, il récolter les informations de l'utilisateur à partir de l'appareil.

Actuellement, le logiciel malveillant utilise les informations de l'utilisateur pour contacter l'opérateur réseau de la victime en se faisant passer pour l'utilisateur lui-même. Une fois authentifié, il effectuera Micro-transactions par SMS et encaisser le paiement via le service de paiement du transporteur. Le logiciel malveillant est suffisamment intelligent pour supprimer tous les messages de l'appareil une fois les transactions effectuées. Ainsi, la victime n'a aucune idée des transactions. Généralement, les transactions sont effectuées pour de très petits montants (3 $ / mois). C'est une autre précaution prise par l'attaquant pour s'assurer que la victime ne découvre pas les transferts de fonds.

Après avoir suivi les transactions, il a été constaté que le l'argent a été transféré à une société factice basée en Chine. Étant donné que les transactions effectuées par un transporteur ne sont pas autorisées à transférer de l'argent à l'international, seuls les utilisateurs concernés en Chine souffriront de ces transactions illégales. Cependant, les utilisateurs en dehors de la Chine auront toujours le logiciel malveillant installé sur leur appareil qui peut être activé à tout moment à distance, ce qui en fait des cibles potentielles. Même si les victimes internationales ne souffrent pas de transactions illégales, la porte dérobée donne à l'attaquant une chance d'injecter plus de code malveillant dans l'appareil.

Comment vous sauver des logiciels malveillants ZNIU

Nous avons rédigé un article complet sur la protection de votre appareil Android contre les logiciels malveillants, que vous pouvez lire en cliquant ici. L'essentiel est d'utiliser le bon sens et de ne pas installer les applications à partir de sources non fiables. Même dans le cas du malware ZNIU, nous avons vu que le malware est livré sur le mobile de la victime lorsqu'elle installe des applications pornographiques ou de jeux pour adultes, qui sont créées par des développeurs non fiables. Pour vous protéger contre ce malware spécifique, assurez-vous que votre appareil utilise le correctif de sécurité actuel de Google. L'exploit a été corrigé avec le correctif de sécurité de décembre (2016) de Google, par conséquent, quiconque a installé ce correctif est à l'abri du malware ZNIU. Néanmoins, selon votre OEM, vous n'avez peut-être pas reçu la mise à jour, il est donc toujours préférable d'être conscient de tous les risques et de prendre les précautions nécessaires de votre part. Encore une fois, tout ce que vous devez et ne devez pas faire pour éviter que votre appareil ne soit infecté par un logiciel malveillant est mentionné dans l'article lié ci-dessus..

VOIR AUSSI: Malwarebytes pour Mac Review: si vous l'utilisez?

Protégez votre Android contre l'infection par des logiciels malveillants

Les deux dernières années ont vu une augmentation des attaques de logiciels malveillants sur Android. La vulnérabilité de Dirty Cow était l'un des plus gros exploits jamais découverts et voir comment ZNIU exploite cette vulnérabilité est tout simplement horrible. Le ZNIU est particulièrement inquiétant en raison de l'étendue des appareils qu'il affecte et du contrôle illimité qu'il accorde à l'attaquant. Cependant, si vous êtes conscient des problèmes et prenez les précautions nécessaires, votre appareil sera à l'abri de ces attaques potentiellement dangereuses. Assurez-vous donc de mettre à jour les derniers correctifs de sécurité de Google dès que vous les recevez, puis éloignez-vous des applications, fichiers et liens non fiables et suspects. Que pensez-vous qu'il faut faire pour protéger son appareil contre les attaques de logiciels malveillants. Faites-nous part de vos réflexions sur le sujet en les déposant dans la section commentaires ci-dessous.

Gadgetshowto

Gadgetshowto

![Dans l'entrepôt du géant du commerce électronique d'Amazon [Vidéo]](https://gadgetshowto.com/storage/img/images/inside-ecommerce-giant-amazons-warehouse-[video].jpg)