Tor a été un outil bien connu pour l'anonymat en ligne pendant la majeure partie des vingt dernières années. Cependant, il est encore relativement inconnu des utilisateurs généraux et reste une application de niche principalement utilisée par les geeks et les passionnés de technologie. Donc, aujourd'hui, nous allons vous dire ce qu'est le routage Tor et oignon. Nous examinerons également tous les avantages et inconvénients du navigateur Tor, ainsi que certaines des controverses majeures entourant la technologie..

Routage des oignons: qu'est-ce que Tor et comment ça marche

Le routage à l'oignon existe depuis des décennies en tant que technique de communication gratuite, décentralisée et basée sur les pairs sur le Web. Tor, l'implémentation la plus connue du réseau d'oignon, est également utilisée depuis les premières années de ce millénaire. C'est l'un des meilleurs moyens de préserver l'anonymat en ligne. Voici donc ce que vous devez savoir sur Tor, le routage des oignons et la confidentialité en ligne. Table des matières + -

Qu'est-ce que Tor?

Tor est un réseau de confidentialité décentralisé et open source qui permet aux utilisateurs de naviguer sur le Web de manière anonyme. Abréviation de «The Onion Router», il s'agit d'un protocole de mise en réseau sécurisé et crypté garantissant la confidentialité en ligne. Il le fait en utilisant le `` routage à l'oignon '' - une technique d'anonymat qui transmet des données via une série de nœuds en couches, ou serveurs, pour masquer l'adresse IP de l'utilisateur non seulement du site Web ou du service auquel il accède, mais également des agences gouvernementales et des organisations qui surveiller le trafic réseau. Cela empêche également le FAI ou d'autres de surveiller les activités en ligne de l'utilisateur..

Qu'est-ce que le routage des oignons?

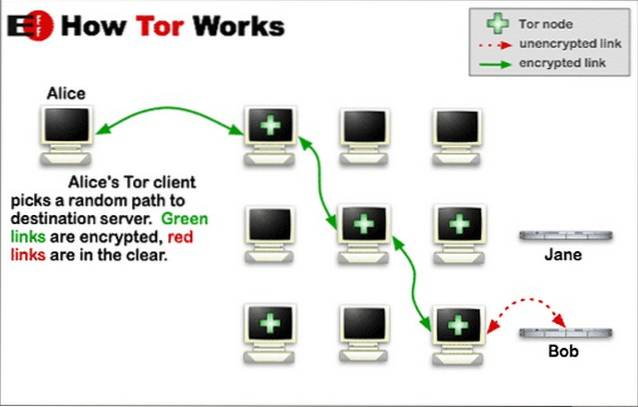

Le routage par oignon est une technique de communication anonyme sur un réseau informatique en utilisant une série de «nœuds» aléatoires, ou serveurs, pour relayer les messages. Contrairement aux proxys ou VPN classiques, qui utilisent généralement un seul serveur pour acheminer votre communication, le routage en oignon utilise plusieurs serveurs (en grande partie crowdsourcés). Cela rend incroyablement difficile pour les espions indiscrets de retrouver l'expéditeur d'origine..

Toutes les communications sont cachées derrière plusieurs couches de cryptage au niveau du nœud d'entrée d'origine (votre ordinateur). Il est ensuite décrypté une couche à la fois à chaque nœud de sortie qu'il traverse, avant d'être entièrement décrypté pour le nœud de sortie final - le site Web ou le service auquel vous essayez d'accéder. Le message d'origine reste masqué lors de son transfert d'un nœud à l'autre. Cela signifie qu'aucun intermédiaire ne connaît à la fois l'origine et la destination finale des données. C'est ce qui permet la confidentialité et permet à l'expéditeur de rester anonyme.

Origines et implémentations

Onion Routing, la technique d'anonymat sous-jacente de Tor, a été initialement développée au milieu des années 1990 par l'US Navy pour les communications gouvernementales confidentielles. Paul Syverson, un informaticien travaillant avec la US Naval Research Academy, est largement reconnu comme l'inventeur du routage à l'oignon. La recherche a ensuite été publiée dans le journal des communications de l'IEEE en 1998.

Tor, qui est depuis devenu la technique de routage d'oignon la plus largement utilisée, a également été développé par l'US Navy et publié sous licence libre en 2002. Le logiciel est maintenant développé et maintenu par le Tor Project, une organisation à but non lucratif fondée en 2002. 2006 par deux des développeurs originaux de Tor, Roger Dingledine et Nick Mathewson, aux côtés de cinq autres.

L'implémentation principale de Tor est écrite en C, avec Python, JavaScript et plusieurs autres langages de programmation. Le projet est financé par l'EFF et plusieurs autres organisations de premier plan prônant la liberté numérique et la confidentialité en ligne. Il est largement utilisé par les militants, les journalistes, les lanceurs d'alerte et les internautes ordinaires pour protéger la vie privée, protéger la liberté intellectuelle et contourner la censure..

Applications

Tor permet aux utilisateurs d'accéder à n'importe quel site Web ou service en ligne auquel ils peuvent accéder sur le «clearnet» (Web régulier). En outre, il permet également aux utilisateurs d'accéder au «Web caché» qui contient des sites Web avec un nom de domaine de premier niveau (TLD) .onion, désignant un service d'oignon anonyme. Les adresses .onion, qui font partie du soi-disant Deep Web, ne sont pas de véritables noms DNS et le TLD ne se trouve pas dans la racine DNS Internet. Ces sites ne sont accessibles qu'en acheminant le trafic via le réseau Tor. Cela peut être fait soit en utilisant le navigateur Tor, soit via le client Tor autonome.

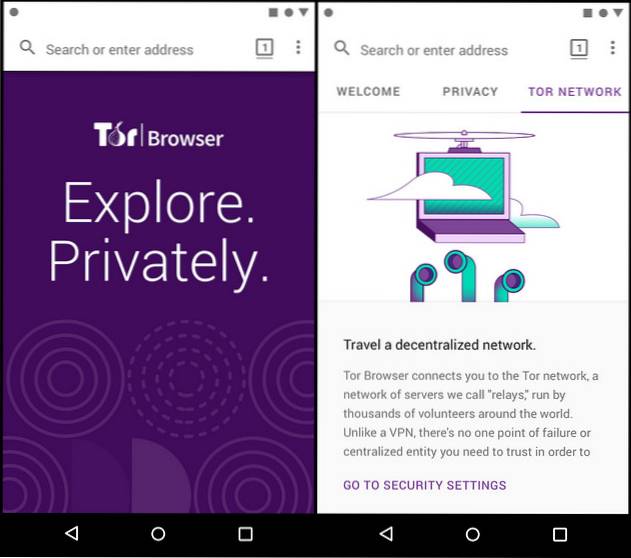

Navigateur Tor

Le navigateur Tor est le navigateur Web officiel développé et distribué par le projet Tor. Basé sur le code source de Mozilla Firefox, il s'agit d'un logiciel gratuit et open-source qui conserve de nombreuses fonctionnalités de confidentialité de son parent, mais est livré avec un client Tor intégré qui démarre par défaut chaque fois que vous le lancez. Il est connu pour être utilisé non seulement par des utilisateurs ordinaires soucieux de leur vie privée, mais aussi par des journalistes qui traitent de sujets sensibles, des militants politiques luttant contre des régimes répressifs et des lanceurs d'alerte craignant des répercussions négatives sur leurs révélations..

Toutes les communications étant acheminées via le réseau Tor par défaut, le navigateur Tor empêche quiconque, y compris les fournisseurs d'accès Internet (FAI), les annonceurs, le gouvernement et toute autre personne, de surveiller votre connexion et de voir les sites Web que vous visitez. Le navigateur Tor est livré avec HTTPS Everywhere, NoScript et d'autres modules complémentaires Firefox pour protéger votre confidentialité et votre sécurité. Il bloque également les plugins dangereux tels que Flash, RealPlayer, QuickTime et d'autres qui peuvent être manipulés pour révéler l'adresse IP de l'utilisateur..

Plateformes et disponibilité

Le navigateur Tor est disponible sur Windows, Linux, macOS (téléchargement pour les ordinateurs de bureau) et Android (téléchargement sur Google Play). Il n'existe pas encore de version officielle de Tor pour iOS, bien que The Tor Project recommande le navigateur Onion sur les iPhones et les iPad (à télécharger sur l'App Store). Il n'est pas non plus officiellement disponible sur Chrome OS, mais vous pouvez utiliser l'application Android sur Chrome OS. D'autres applications axées sur la confidentialité, comme Brave Browser, ont également récemment mis en œuvre l'intégration de Tor pour améliorer la confidentialité..

En attendant, si vous souhaitez acheminer tout votre trafic via Tor pour une confidentialité ultime, vous pouvez également utiliser une distribution Linux portable appelée Tails. Il est construit sur Debian et achemine tout le trafic via Tor par défaut. Le système d'exploitation peut être démarré directement à partir d'une clé USB, donc même si quelque chose ne va pas, tout ce que vous aurez à faire est de redémarrer ou même de reformater la clé USB pour atténuer le problème. Sur Windows et d'autres plates-formes, vous pouvez soit utiliser le pack de navigateur Tor, soit télécharger le client Tor autonome.

Inconvénients, controverses et critiques

Tor a été félicité par les technologues, les défenseurs de la vie privée et les groupes de défense des droits de l'homme pour avoir fourni l'anonymat aux militants politiques vivant sous des régimes répressifs et aux internautes en général cherchant à contourner la censure. Cependant, même si les défenseurs de la liberté d'expression en font l'éloge pour avoir apporté la confidentialité numérique aux militants et aux journalistes, la technologie a sa propre part de détracteurs, qui la critiquent pour diverses raisons..

Certains pensent que ce n'est pas aussi sûr que le prétend The Tor Project, citant les actions des forces de l'ordre américaines contre les sites oignons, tels que la société d'hébergement Web, Freedom Hosting, et le célèbre marché du dark web, Silk Road. D'autres, principalement des agences gouvernementales comme la National Security Agency (NSA) des États-Unis, ont critiqué la technologie, la qualifiant de «Menace majeure» à sa surveillance des terroristes et autres menaces potentielles pour la sécurité.

Tor est peut-être l'une des meilleures options pour maintenir l'anonymat en ligne, mais il présente son lot de problèmes. Voici quelques-uns de ses inconvénients les plus notables:

1. Quitter Node Eavesdropping

Contrairement aux idées reçues, Tor lui-même n'est pas assez anonyme. Comme d'autres réseaux d'anonymat à faible latence, Tor ne protège pas contre la surveillance du trafic entrant et sortant du réseau. En conséquence, le réseau est théoriquement susceptible d'écouter les nœuds de sortie, d'attaques d'analyse du trafic, d'empreintes digitales de souris et d'empreintes de circuits, entre autres vulnérabilités..

2. Vitesses de connexion lentes

Un autre inconvénient majeur de Tor est la lenteur des vitesses de connexion, qui résulte de la conception de la technologie. Le trafic dans Tor étant relayé via autant de nœuds, le chargement du contenu du site Web peut prendre un certain temps. Cela peut être frustrant même pour les utilisateurs chevronnés qui savent à quoi s'attendre. Comme torrent, la vitesse dépend du nombre de nœuds et augmente avec le nombre d'utilisateurs hébergeant un relais.

3. Restrictions

Certains sites Web et fournisseurs de services en ligne bloquent l'accès à Tor ou obligent les utilisateurs à remplir des Captcha avant de pouvoir accéder au site. Le fournisseur de services CDN Premier, CloudFlare, utilise régulièrement des Captcha et d'autres restrictions sur le trafic transitant par le réseau Tor, citant un trafic malveillant. Bien qu'il s'agisse d'une protection essentielle contre d'éventuelles attaques DDoS par des botnets, il peut encore réduire l'expérience de navigation des utilisateurs..

4. Nœuds empoisonnés

Bien que les cas d'utilisateurs désanonymisés en raison d'une vulnérabilité de Tor soient presque inconnus, les forces de l'ordre et les pirates peuvent toujours surveiller les utilisateurs à des fins de surveillance ou d'espionnage en exécutant des `` nœuds empoisonnés '', ou des passerelles créées spécifiquement pour surveiller le trafic Tor. Par exemple, un attaquant exécutant deux nœuds Tor empoisonnés - une entrée et une sortie - sera en mesure d'analyser le trafic et d'identifier la petite fraction d'utilisateurs dont le circuit a traversé ces deux nœuds..

Comment Tor peut améliorer votre confidentialité en ligne

Avec des dizaines de milliers de nœuds en fonctionnement, les chances d'être désanonymisé à cause de nœuds empoisonnés sont inférieures à un sur un million. Lorsque des utilisateurs de Tor sont arrêtés pour avoir abusé de leur anonymat pour commettre des crimes, cela est souvent dû à une erreur humaine plutôt qu'à une faiblesse inhérente à la technologie de base..

En théorie, Tor ne peut pas empêcher des acteurs malveillants de vous cibler, ni les forces de l'ordre de vous suivre s'ils pensaient que vous étiez une `` personne d'intérêt ''. Cela dit, lorsqu'il est utilisé en conjonction avec d'autres outils de confidentialité, tels que OTR, Cspace, ZRTP, RedPhone, Tails et TrueCrypt, Tor vous aidera presque certainement à renforcer votre confidentialité..

Pour préserver votre anonymat en ligne ou contourner la censure, vous pouvez également utiliser des services VPN, dont beaucoup sont disponibles gratuitement. Assurez-vous d'en choisir un qui ne conserve aucun journal lié au trafic, à la session, au DNS ou aux métadonnées. Mon préféré est Cyberghost, mais il existe de nombreux autres excellents services auxquels vous pouvez vous abonner.

Questions fréquemment posées

Q. Pourquoi Tor met-il si longtemps à charger les sites?

De par sa conception, Tor relaie votre trafic via les serveurs de bénévoles dans diverses régions du monde. Cela crée ses propres goulots d'étranglement et augmente la latence du réseau. Vous pouvez aider à améliorer la vitesse du réseau en exécutant votre propre relais.

Q. Est-ce que Tor est en sécurité?

Tor est gratuit et open source, et est régulièrement audité par des programmeurs expérimentés et des bénévoles du monde entier. En tant que tel, c'est l'un des moyens les plus sûrs et les plus sécurisés d'améliorer votre confidentialité en ligne. Cependant, notez qu'il ne protège pas tout votre trafic Internet. Il ne protège que les applications correctement configurées pour envoyer leur trafic Internet via Tor.

Q. Est-ce que Tor est illégal?

Tor n'est illégal nulle part dans le monde, donc utiliser Tor seul est très bien. Si une personne exécutant un nœud de relais a des problèmes à cause de problèmes d'abus liés à des utilisateurs tiers, elle peut recourir à un service Web appelé Exonerator qui peut vérifier si une adresse IP était un relais à un moment donné. Le projet Tor fournit également une lettre signée pour soutenir cela.

Q. À quoi sert Tor?

Tor est utilisé par les technologues, les défenseurs de la vie privée et les utilisateurs ordinaires pour préserver leur anonymat en ligne et leur confidentialité numérique. C'est l'un des principaux outils de communication sécurisée pour les militants politiques vivant sous des régimes répressifs et les internautes en général cherchant à contourner la censure..

Q. Tor masque-t-il l'adresse IP?

Tor utilise une technique d'anonymat appelée `` routage de l'oignon '' qui transmet des données via une série de nœuds en couches pour masquer l'adresse IP de l'utilisateur non seulement du site Web ou du service auquel il accède, mais également des agences gouvernementales ou des organisations essayant de surveiller le trafic réseau..

Q. Est-ce que Tor cache ma position?

Tor masque votre emplacement, votre adresse IP et d'autres informations personnellement identifiables. Le nœud de sortie ne voit que votre agent utilisateur (navigateur), qui, en soi, ne constitue pas des données personnellement identifiables. Cependant, d'autres applications sur votre PC, y compris des modules complémentaires de navigateur, des cookies de site Web et d'autres logiciels, peuvent en révéler davantage sur votre identité. C'est pourquoi, vous devez utiliser le navigateur Tor, qui est livré avec des garanties intégrées contre de tels problèmes..

Q. Est-il sûr d'utiliser Tor sur Android?

Le navigateur Tor sur Android utilise la même technique de routage d'oignon que les clients de bureau. Alors oui, il est aussi sûr sur Android que sur n'importe quelle autre plate-forme.

Q. Est-ce que Tor laisse quelque chose sur votre ordinateur?

Tant que tout est correctement configuré, Tor ne laisse aucune trace de vos activités en ligne sur votre ordinateur ou ailleurs.

Q. Mon FAI sait-il que j'utilise Tor?

Votre FAI et le ou les sites Web que vous visitez sauront que vous utilisez Tor. Cependant, votre FAI ne pourra pas détecter les services auxquels vous vous connectez, et le site Web ne pourra pas non plus vous dire qui vous êtes et d'où vous vous connectez. C'est la même chose avec les VPN, les proxies et autres réseaux d'anonymat.

Tor: le meilleur moyen de maintenir l'anonymat en ligne

Tor est basé sur le travail inlassable de milliers de bénévoles du monde entier. Ce devrait être votre premier port d'escale si vous souhaitez préserver votre confidentialité en ligne. Bien que ce ne soit pas une solution miracle qui vous protégera contre toutes les formes de cybermenaces, c'est certainement un bon début. Envisagez-vous donc de commencer à utiliser Tor pour éviter les empreintes digitales en ligne? Ou l'utilisez-vous déjà depuis un certain temps? Faites-nous savoir dans les commentaires ci-dessous.

Pendant ce temps, puisque vous êtes intéressé par la confidentialité en ligne, vous devriez également consulter les applications de messagerie cryptées populaires, telles que Signal et Telegram. Si vous utilisez WhatsApp, vous pouvez suivre nos guides pour passer à Signal ou Telegram à partir du service appartenant à Facebook. Vous pouvez également apprendre à utiliser Signal sur les ordinateurs de bureau et sur les Chromebooks pour discuter avec vos amis, votre famille et vos collègues tout en travaillant.

Gadgetshowto

Gadgetshowto