De nos jours, certaines entreprises de technologie semblent plus préoccupées par la manière de développer la base d'utilisateurs que de sécuriser leurs serveurs ou de garder les données des utilisateurs privées..

Nous avons vu OnePlus et Xiaomi utiliser tous deux des passerelles de paiement non sécurisées, mais il a maintenant été découvert que le serveur de Truecaller Pay était également ouvertement accessible jusqu'à il y a quelque temps..

Comme l'a rapporté Redditor always_say_this, il avait bricolé et rencontrez un serveur vulnérable utilisé pour les transactions Truecaller Pay. Une fois que vous avez accès à ce serveur, vous pouvez essentiellement voir chaque transaction qui a été effectuée à l'aide de Truecaller Pay basé sur UPI..

Toutes vos données sont accessibles

Le plus gros problème, cependant, n'était pas que vous ayez pu voir chaque transaction au lieu de cela, c'était que les données personnelles - liées à la transaction - étaient largement accessibles à tous. Vous pouvez voir ce qui suit via la faille dans le serveur:

- Adresse de paiement virtuelle UPI de l'expéditeur et du destinataire,

- Numéros de compte

- Solde du compte de l'expéditeur,

- État de la transaction - réussite ou échec,

- Détails de l'appareil - IMEI et adresse IP

Il s'agit d'une grave fausse couche de sécurité de la part de l'entreprise, qui a été instantanément informée de la faille par le Redditor hier soir..

Truecaller a ensuite publié une déclaration officielle (sur Twitter) disant que il s'agissait simplement d'un serveur de test "utilisé pour la fourniture expérimentale de nouveaux services" et aucune donnée n'avait été violée.

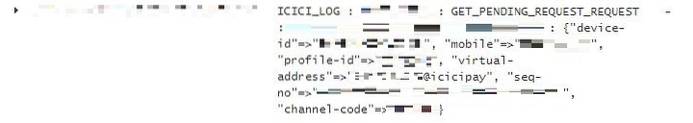

Mais, always_says_this n'était pas prêt à abandonner et a rétorqué que le serveur était toujours très opérationnel. Il a inclus la preuve qu'il ne s'agissait pas d'un serveur de test, car on pouvait clairement voir la `` production '' mise en évidence dans la capture d'écran qu'il a postée. Nous avons donc décidé de le contacter pour approfondir les implications sécuritaires de cette échappatoire..

Le serveur est maintenant corrigé

Pendant que nous discutions des implications de cette échappatoire, Truecaller a confirmé avoir corrigé la vulnérabilité. La société a déclaré que le serveur est en fait en production (signifie que tous les services en sont exécutés) mais que toutes les données que l'on voit ne proviennent pas de transactions du monde réel..

Ils ajoutent que c'est un environnement de test, qui est la principale raison pour laquelle l'ID UPI dans la capture d'écran ci-dessus est @icicipay et non @icici. Si le serveur affichait des détails de transaction dans le monde réel, ce dernier aurait été utilisé dans le VPA. Truecaller a en outre ajouté,

@icici est celui utilisé dans la version actuelle de Truecaller, c'est pourquoi nous disons que @icicipay est actuellement dans un environnement de test.Les journaux auxquels vous accédez appartiennent à un service en développement qui n'a pas encore été renforcé avec la sécurité de classe bancaire.

Bien que nous tenions à féliciter Truecaller d'avoir résolu ce problème dans les 24 heures, la question est de savoir pourquoi l'entreprise testerait même de nouveaux services sur un serveur non sécurisé. Alors que le paysage numérique du pays se développe de manière assez exponentielle, les normes de cybersécurité doivent également se rattraper pour garantir la sécurité de nos données personnelles. Heureusement, maintenant, il n'y a rien à craindre en termes de Truecaller Pay et vous pouvez l'utiliser sans aucun souci.

Gadgetshowto

Gadgetshowto