Les cybercrimes ont augmenté ces derniers temps, avec des attaques de ransomwares (WannaCry, NotPetya), des bases de données piratées (Equifax, Sony, Yahoo) et des portes dérobées logicielles (Floxif / CCleaner, ShadowPad / NetSarang) faisant fréquemment la une des journaux. Bien que l'ampleur et la portée de ces attaques soient étonnantes, le fait est que les cybercriminels ne se limitent pas uniquement au vol de vos données, de votre identité ou de votre argent. La portée des crimes dans le monde virtuel est aussi vaste que dans le monde réel, sinon plus. Le DDoS, ou déni de service distribué, qui a souvent divisé la communauté des pirates informatiques au fil des ans, est un type de cyberattaque qui a fait l'objet de ces derniers temps. Alors que le principal fournisseur de services CDN, Cloudflare, annonce désormais une protection DDoS gratuite pour tous ses clients, le débat séculaire entre DDoS `` éthique '' et DDoS malveillant a recommencé, les deux parties soutenant pleinement leurs arguments respectifs. Avec le débat sur les attaques DDoS qui fait rage partout sur Internet, examinons en détail le phénomène aujourd'hui dans le but non seulement d'en savoir plus à ce sujet, mais aussi d'essayer de comprendre pourquoi les hacktivistes et les groupes de défense de la liberté d'expression continuent d'échouer. leurs efforts pour parvenir à un consensus à ce sujet en premier lieu:

Qu'est-ce que DDoS et comment ça marche?

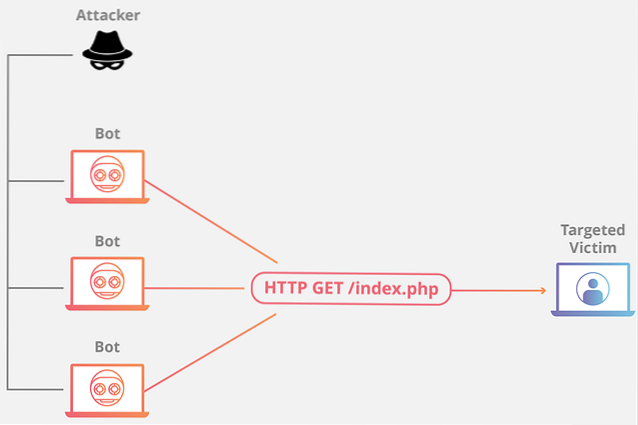

En termes simples, une attaque par déni de service distribué (DDoS) est une tentative de perturber artificiellement le fonctionnement normal d'un site ou réseau en inondant le serveur cible d'une quantité écrasante de trafic qui ralentit ou plante complètement le réseau. Ceci est réalisé en utilisant plusieurs systèmes compromis dans le cadre de ce que l'on appelle un 'botnet' pouvant inclure n'importe quel appareil connecté au réseau, y compris, mais sans s'y limiter, les ordinateurs, les smartphones et les appareils IoT. Les hackers black-hat ainsi que les hacktivistes utilisent divers outils sophistiqués pour mener à bien ces attaques non seulement inonder les serveurs cibles avec une quantité de trafic démesurée, mais aussi en utilisant des techniques d'infiltration plus subtiles et difficiles à détecter qui ciblent les infrastructures de sécurité réseau critiques, telles que les pare-feu et IDS / IPS (Intrusion Detection / Prevention System).

Qu'est-ce que DoS et en quoi diffère-t-il de DDoS?

Les attaques par déni de service (DoS) sont exactement ce à quoi elles ressemblent, dans la mesure où elles empêche les utilisateurs légitimes d'accéder serveurs ciblés, systèmes ou autres ressources réseau. Comme c'est le cas avec les attaques DDoS, une ou plusieurs personnes effectuant une telle attaque inonderaient généralement l'infrastructure ciblée d'un volume excessivement élevé de demandes superflues afin de submerger ses ressources, ce qui rendrait la tâche difficile, voire impossible, pour le réseau affecté ou système pour répondre à de véritables demandes de service. Pour un utilisateur final, les effets de DoS ne sont pas entièrement différents de ceux de DDoS, mais contrairement le premier qui utilise généralement une seule machine et une connexion Internet unique pour mener à bien l'attaque, ce dernier utilise plusieurs appareils compromis d'inonder la cible visée, ce qui rend la détection et la prévention incroyablement difficiles.

Quels sont les différents types d'attaques DDoS?

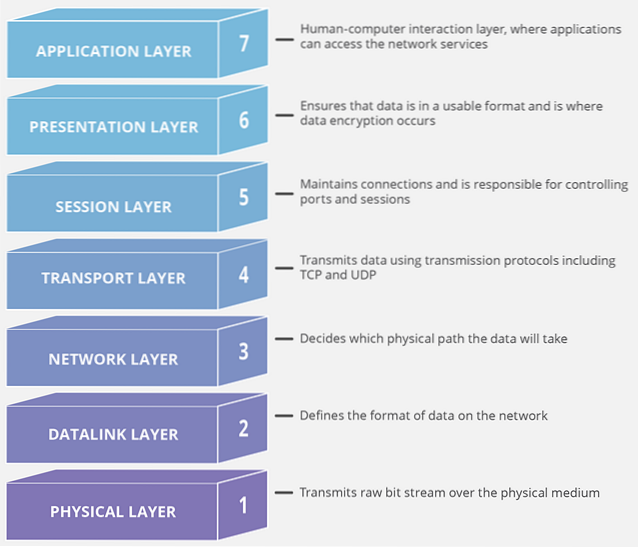

Comme mentionné précédemment, les cybercriminels et les hacktivistes utilisent une myriade de vecteurs d'attaque pour mener leurs attaques DDoS, mais une grande majorité de ces attaques relèveront, pour la plupart, de trois grandes catégories: les attaques volumétriques ou de bande passante, les attaques de protocole. ou Attaques d'épuisement d'état, et Attaques de couche Application ou Attaques de couche 7. Toutes ces attaques ciblent divers composants d'une connexion réseau composée de 7 couches différentes, comme le montre l'image ci-dessous:

1. Attaques volumétriques ou attaques de bande passante

On pense que ces types d'attaques constituent plus de la moitié de toutes les attaques DDoS réalisées dans le monde chaque année. Il existe différents types d'attaques volumétriques, la plus courante étant Protocole de datagramme utilisateur (UDP) inondation, par lequel un attaquant envoie un grand nombre de paquets UDP à des ports aléatoires sur un hôte distant, obligeant le serveur à rechercher et à répondre à plusieurs reprises à des applications inexistantes, le rendant ainsi insensible au trafic légitime. Des résultats similaires peuvent également être obtenus en inondant un serveur victime de requêtes d'écho ICMP (Internet Control Message Protocol) provenant de plusieurs adresses IP souvent usurpées. Le serveur cible essaie de répondre de bonne foi à chacune de ces fausses demandes, devenant par la suite surchargé et incapable de répondre aux véritables demandes d'écho ICMP. Les attaques volumétriques sont mesurées en bits par seconde (Bps).

2. Attaques de protocole ou attaques d'épuisement des États

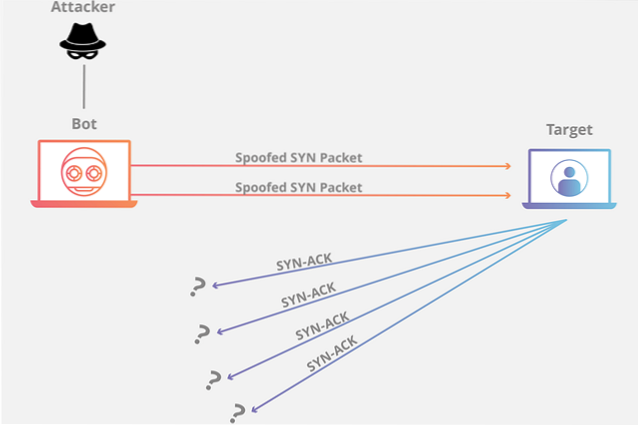

Les attaques de protocole, également appelées attaques par épuisement de l'état, consomment la capacité de la table d'état de connexion non seulement des serveurs d'applications Web, mais également d'autres composants d'infrastructure, y compris des ressources intermédiaires, telles que les équilibreurs de charge et les pare-feu. Ces types d'attaques sont appelés `` attaques de protocole '' car ils cible les faiblesses dans les couches 3 et 4 de la pile de protocoles pour atteindre leur objectif. Même les appareils commerciaux de pointe spécialement conçus pour maintenir l'état de millions de connexions peuvent être gravement affectés par les attaques de protocole. L'une des attaques de protocole les plus connues est le «SYN flood» qui exploite le «mécanisme de négociation à trois» dans TCP. La façon dont cela fonctionne est que l'hôte envoie un flot de paquets TCP / SYN, souvent avec une adresse d'expéditeur falsifiée, afin de consommer suffisamment de ressources serveur pour rendre presque impossible le passage des requêtes légitimes. D'autres types d'attaques de protocole incluent Ping of Death, Smurf DDoS et les attaques par paquets fragmentés. Ces types d'attaques sont mesurés en paquets par seconde (Pps).

3. Attaques de couche application ou attaques de couche 7

Attaques de la couche application, souvent appelées attaques de couche 7 en référence à la 7e couche du mode OSI, cible la couche où les pages Web sont générées à remettre aux utilisateurs qui envoient les requêtes HTTP. Différents types d'attaques de couche 7 incluent le tristement célèbre 'Slowloris'attaque, par laquelle l'attaquant envoie un grand nombre de requêtes HTTP «lentement» à un serveur cible, mais sans jamais terminer aucune des requêtes. L'attaquant continuera d'envoyer des en-têtes supplémentaires à de petits intervalles, forçant ainsi le serveur à maintenir une connexion ouverte pour ces requêtes HTTP sans fin, usurpant finalement suffisamment de ressources pour empêcher le système de répondre aux requêtes valides. Une autre attaque populaire de la couche 7 est la HTTP Flood attaque, par laquelle un grand nombre de fausses requêtes HTTP, GET ou POST inondent le serveur ciblé dans un court laps de temps, entraînant un déni de service pour les utilisateurs légitimes. Étant donné que les attaques de la couche Application incluent généralement l'envoi d'un nombre anormalement élevé de requêtes à un serveur cible, elles sont mesurées en requêtes par seconde (Rps).

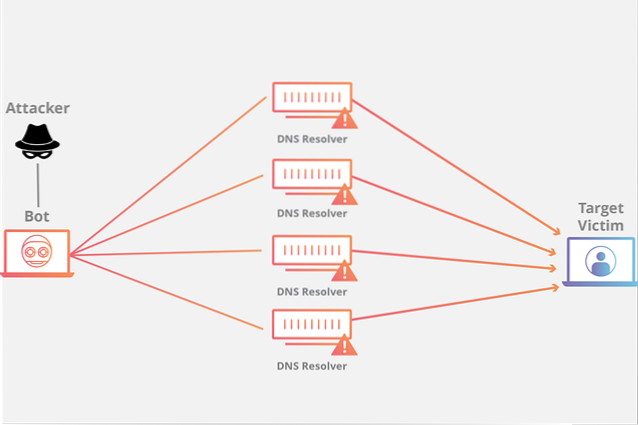

En plus des attaques à un seul vecteur décrites ci-dessus, il existe également attaques multi-vecteurs qui ciblent les systèmes et les réseaux à partir d'un certain nombre de directions différentes à la fois, ce qui rend de plus en plus difficile pour les ingénieurs réseau de définir des stratégies complètes contre les attaques DDoS. Un tel exemple d'attaque multi-vectorielle est lorsqu'un attaquant couplerait l'amplification DNS, qui cible les couches 3 et 4, avec HTTP Flood qui cible la couche 7.

Comment protéger votre réseau contre une attaque DDoS

Étant donné que la plupart des attaques DDoS fonctionnent en submergeant un serveur ou un réseau cible de trafic, la première chose à faire pour atténuer les attaques DDoS est faire la différence entre le trafic réel et le trafic malveillant. Cependant, comme vous vous en doutez, les choses ne sont pas si faciles, étant donné la variété, la complexité et les niveaux de sophistication de ces attaques. Cela étant, pour protéger votre réseau contre les attaques DDoS les plus récentes et les plus sophistiquées, les ingénieurs réseau doivent élaborer des stratégies soigneusement conçues pour ne pas jeter le bébé avec l'eau du bain. Parce que les attaquants feront de leur mieux pour que leur trafic malveillant semble normal, les tentatives d'atténuation qui impliquent de limiter tout le trafic limiteront le trafic honnête, tandis qu'une conception plus permissive permettra aux pirates de contourner plus facilement les contre-mesures. Cela étant le cas, il faudra adopter une solution en couches afin de parvenir à la solution la plus efficace.

Cependant, avant d'en venir aux détails techniques, nous devons comprendre que, puisque la plupart des attaques DDoS de nos jours impliquaient de bloquer les voies de communication d'une manière ou d'une autre, l'une des choses évidentes à faire est de vous protéger et de protéger votre réseau. plus de redondance: plus de bande passante et plus de serveurs répartis sur plusieurs centres de données sur différents géolocalisations, qui sert également d'assurance contre les catastrophes naturelles, etc..

Une autre chose importante à faire est de suivre certaines des meilleures pratiques de l'industrie en ce qui concerne les serveurs DNS.. Se débarrasser des résolveurs ouverts est l'une des premières étapes essentielles de votre défense contre les attaques DDoS, car à quoi sert un site Web si personne ne peut résoudre votre nom de domaine en premier lieu? Cela étant le cas, il faut regardez au-delà de la configuration habituelle du serveur double DNS que la plupart des bureaux d'enregistrement de noms de domaine fournissent par défaut. De nombreuses entreprises, y compris la plupart des principaux fournisseurs de services CDN, proposent également protection DNS améliorée grâce à des serveurs DNS redondants qui sont protégés par le même type d'équilibrage de charge que votre site Web et d'autres ressources.

Alors que la plupart des sites et blogs sous-traitent leur hébergement à des tiers, certains choisissent de servir leurs propres données et de gérer leurs propres réseaux. Si vous appartenez à ce groupe, certaines des pratiques industrielles de base mais essentielles que vous devez suivre impliquent mise en place d'un pare-feu efficace et blocage d'ICMP si vous n'en avez pas besoin. Assurez-vous également que tous vos routeurs déposent des paquets indésirables. Vous devez également contacter votre FAI pour vérifier s'il peut vous aider à bloquer le trafic recherché. Les termes et conditions varient d'un FAI à l'autre, vous devez donc vérifier auprès de leurs centres d'exploitation de réseau pour voir s'ils offrent de tels services aux entreprises. En général, voici quelques-unes des étapes que les fournisseurs de CDN, les FAI et les administrateurs réseau utilisent souvent pour atténuer les attaques DDoS:

Routage des trous noirs

Le routage du trou noir, ou Blackholing, est l'un des moyens les plus efficaces d'atténuer une attaque DDoS, mais il ne doit être mis en œuvre qu'après une analyse appropriée du trafic réseau et la création d'un critère de restriction strict, car il serait autrement un `` trou noir '', ou acheminer tout le trafic entrant vers un itinéraire nul (trou noir) que ce soit authentique ou malveillant. Il contournera techniquement un DDoS, mais l'attaquant aura quand même atteint son objectif de perturber le trafic réseau..

Limitation de taux

Une autre méthode souvent utilisée pour atténuer les attaques DDoS est la «limitation de débit». Comme son nom l'indique, cela implique limiter le nombre de demandes qu'un serveur acceptera dans un délai spécifié. Il est utile pour empêcher les web scrapers de voler du contenu et pour atténuer les tentatives de connexion par force brute, mais doit être utilisé en conjonction avec d'autres stratégies pour pouvoir gérer efficacement les attaques DDoS.

Pare-feu d'application Web (WAF)

Bien que pas assez en soi, procurations inverses et WAF sont quelques-unes des premières mesures à prendre pour atténuer une variété de menaces, pas seulement DDoS. Les WAF aident à protéger le réseau cible des attaques de couche 7 en filtrer les demandes en fonction d'une série de règles utilisées pour identifier les outils DDoS, mais il est également très efficace pour protéger les serveurs contre l'injection SQL, les scripts intersites et les demandes de falsification intersites.

Diffusion réseau Anycast

Les réseaux de diffusion de contenu (CDN) utilisent souvent les réseaux Anycast comme moyen efficace d'atténuer les attaques DDoS. Le système fonctionne par rediriger tout le trafic destiné à un réseau sous-attaqué vers une série de serveurs distribués à différents endroits, diffusant ainsi l'effet perturbateur d'une tentative d'attaque DDoS.

Comment Cloudflare propose-t-il de mettre fin aux attaques DDoS pour de bon avec sa protection DDoS gratuite?

L'un des principaux réseaux de diffusion de contenu au monde, Cloudflare, a récemment annoncé qu'il fournirait une protection contre les attaques DDoS non seulement à ses clients payants, mais aussi également à ses clients gratuits, indépendamment de la taille et de l'ampleur de l'attaque. Comme prévu, l'annonce, faite plus tôt cette semaine, a créé un bourdonnement au sein de l'industrie ainsi que dans les médias technologiques mondiaux, qui sont généralement habitués aux CDN, y compris Cloudflare, soit en expulsant leurs clients sous-attaqués, soit en exigeant plus d'argent de la part de pour une protection continue. Alors que les victimes jusqu'à présent ont dû se débrouiller seules lorsqu'elles étaient attaquées, la promesse d'une protection DDoS gratuite et illimitée a été chaleureusement accueillie par les blogs et les entreprises dont les sites Web et les réseaux restent constamment menacés pour la publication de contenu controversé..

Si l'offre de Cloudflare est en effet révolutionnaire, la seule chose qui doit être mentionnée est que l'offre de la protection gratuite et illimitée n'est applicable que pour les attaques de couche 3 et 4, tandis que les attaques de couche 7 ne sont toujours disponibles que pour les plans payants qui commencent à 20 $ par mois.

En cas de succès, que signifiera l'offre de Cloudflare pour le `` hacktivisme ''?

Comme prévu, l'annonce de Cloudflare a ravivé le débat parmi les hacktivistes et les experts en sécurité Internet sur le piratage éthique et la liberté d'expression. De nombreux groupes hacktivistes, comme Chaos Computer Club (CCC) et Anonymous, soutiennent depuis longtemps qu'il est nécessaire d'organiser des «manifestations numériques» contre les sites Web et les blogs qui diffusent de la propagande haineuse et des idéologies sectaires - souvent violentes. Cela étant, ces groupes de hackers activistes, ou hacktivistes, ont souvent ciblé des sites Web terroristes, blogs néo-nazis et colporteurs de pornographie juvénile avec des attaques DDoS, la dernière victime étant le blog d'extrême droite `` Daily Stormer '' qui a salué le récent meurtre d'un militant des droits humains à Charlottesville, en Virginie, par un extrémiste de droite.

Alors que certains, comme Mattew Prince, PDG de Cloudflare, et l'EFF (Electronic Frontier Foundation) ont critiqué les hacktivistes pour avoir tenté de faire taire la liberté d'expression avec des attaques DDoS, les partisans du hacktivisme soutiennent que leurs manifestations numériques contre des idéologies abominables ne sont pas différentes de remplir une place de ville ou organiser un sit-in sur le modèle du mouvement `` Occupy '' qui a commencé avec la célèbre manifestation Occupy Wall Street le 17 septembre 2011, attirant l'attention du monde entier sur les inégalités socio-économiques croissantes dans le monde.

Alors que certains peuvent affirmer que DDoS est un outil de protestation authentique, permettre aux hackers éthiques d'agir rapidement contre les terroristes, les fanatiques et les pédophiles afin de mettre définitivement hors ligne leur contenu immoral (et souvent illégal), ces attaques ont aussi un côté sombre. Les journalistes d'investigation et les dénonciateurs ont souvent été la cible de telles attaques dans le passé, et ce n'est que l'année dernière que le site Web du journaliste de cybersécurité, Brian Krebs, a été détruit par une attaque DDoS massive qui mesurait un 665 Gbps insensé à son apogée. . Krebs avait déjà fait état d'un service israélien de DDoS pour compte d'autrui appelé vDOS, qui avait abouti à l'arrestation de deux ressortissants israéliens, et l'attaque aurait été considérée comme un châtiment..

VOIR AUSSI: 7 meilleures alternatives Cloudflare pour votre site Web

Attaques DDoS et plan de Cloudflare pour en faire une chose du passé

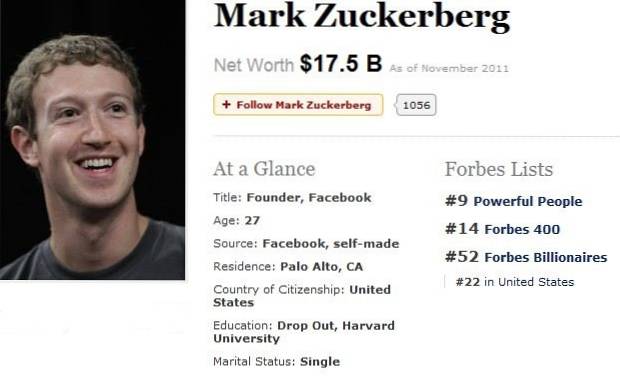

Malgré les affirmations audacieuses de Cloudflare de faire des attaques DDoS une chose si le passé, de nombreux experts affirment qu'il n'est pas technologiquement possible de rendre les attaques DDoS entièrement obsolètes à ce stade. Alors que des entreprises gigantesques comme Facebook ou Google ont les redondances d'infrastructure nécessaires pour s'assurer qu'elles ne souffrent jamais de telles attaques, étendre cette protection à chaque site sous le soleil peut poser un défi, même au plus grand des CDN. Cependant, Prince a affirmé que Cloudflare est capable d'absorber «tout ce que l'Internet nous lance», donc seul le temps nous dira si les attaques DDoS seront définitivement consignées dans les annales de l'histoire, ou si les groupes hacktivistes seront en mesure de contourner certains de contre-mesures pour poursuivre leur croisade morale contre la violence, la haine et l’injustice.

Gadgetshowto

Gadgetshowto

![Comment Linux est construit et développé [Vidéo]](https://gadgetshowto.com/storage/img/images/how-linux-is-built-and-developed-[video].jpg)