Navigateurs - nous les utilisons tous, et de nombreuses personnes (comme la vôtre vraiment) les utilisent presque exclusivement.

Bien sûr, l'une des meilleures choses à propos des navigateurs modernes est leurs gestionnaires de mots de passe intégrés. Chaque site ayant ses propres règles de création de mot de passe, les utilisateurs qui créent régulièrement des connexions sur plusieurs sites Web peuvent trouver la gestion de ces différents mots de passe un cauchemar. C'est pourquoi les gestionnaires de mots de passe basés sur un navigateur sont devenus la forme la plus utilisée pour enregistrer les mots de passe. Après tout, qui peut même se souvenir de toutes ses connexions? Et même si vous le pouvez, pourquoi voudriez-vous perdre du temps à tout taper alors que votre navigateur Web peut le remplir automatiquement pour vous.

Et ainsi, nous arrivons au problème. Nous connaissons depuis un certain temps les cookies non destructifs et les trackers qui suivent les utilisateurs lorsqu'ils naviguent. C'est en grande partie à voir avec les agences de publicité et les sociétés de marketing qui tentent de créer une base de données géante d'utilisateurs, capturant des données sur leurs intérêts, leurs données démographiques et plus encore, afin qu'ils puissent ensuite revendre cela à d'autres entreprises ou l'utiliser pour des publicités ciblées..

Mais les attaquants aux intentions plus malveillantes peuvent utiliser les mêmes trackers pour pirater vos mots de passe dans les gestionnaires de mots de passe.

Selon les chercheurs de l'Université de Princeton, Gunes Acar, Steven Englehardt et Arvind Narayanan, un certain nombre de sites Web intègrent des scripts de suivi qui abusent des gestionnaires de connexion du navigateur Web pour extraire le courrier électronique et les mots de passe d'un utilisateur..

Bien que le fait que les gestionnaires de connexion de navigateur Web puissent être exploités par un code malveillant utilisant XSS pour voler les informations d'identification des utilisateurs est connu depuis longtemps, les chercheurs affirment que c'est la première fois que quiconque découvre que les gestionnaires de connexion sont utilisés pour suivi des utilisateurs également.

Voici comment l'attaque fonctionne, en termes aussi simples que possible:

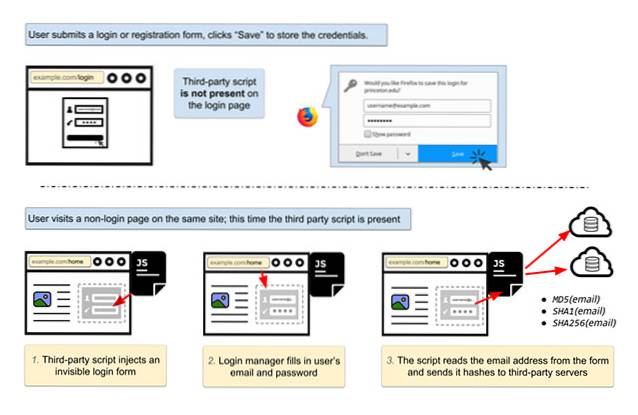

- Un utilisateur s'inscrit sur un site Web et enregistre ses informations de connexion dans le gestionnaire de connexion intégré du navigateur.

- L'utilisateur accède à une page Web différente sur le même site, mais cette fois-ci, le script de suivi est présent pour voler des informations.

- Ce que fait le script, c'est d'incorporer un faux champ de connexion sur la page. De nombreux navigateurs remplissent automatiquement les champs de connexion sans aucune interaction de l'utilisateur, et certains, comme Chrome, les remplissent automatiquement dès que l'utilisateur charge la page. Dans les deux cas, le champ de connexion est rempli.

- Le script procède ensuite à la capture des informations de connexion et renvoie les hachages de l'e-mail au serveur pour le suivi..

Maintenant, la question se pose, pourquoi les hachages? La réponse est simple. Pour la plupart, on peut supposer que l'e-mail d'un utilisateur ne change pas au cours de sa vie. Un hachage est donc un moyen permanent de suivre l'utilisateur sur plusieurs sites Web, plates-formes et même sur des applications mobiles. sur lesquels ils utilisent leurs e-mails. Ces informations sont utilisées par les trackers pour créer une base de données élaborée d'utilisateurs basée sur plusieurs facteurs, ce qui leur permet de cibler facilement les utilisateurs pour la diffusion de publicités et d'autres intentions malveillantes, s'ils le souhaitent. Par exemple, les utilisateurs utilisent souvent la même combinaison d'e-mail et de mot de passe pour différents sites Web. Ainsi, si un attaquant déchiffre un mot de passe associé à un e-mail, il peut également accéder à d'autres comptes en utilisant simplement les mêmes mots de passe ou des variantes avec des modifications mineures..

Les chercheurs ont trouvé deux scripts qui volaient des données à l'aide de cette technique, et c'est assez effrayant, les scripts ont été intégrés dans 1110 des 1 million de sites Web d'Alexa.

Selon les chercheurs, Adthink, l'une des entreprises utilisant les scripts, contient des catégories très détaillées pour les données utilisateur qu'elle collecte, y compris des éléments tels que l'éducation, la profession, la couleur des cheveux, la couleur des yeux, le revenu net et plus encore. Il contient même des catégories comme l'alcool et le tabac.

Des vulnérabilités comme celle-ci ne sont pas nouvelles; en fait, ils sont connus et discutés depuis au moins 11 ans. Cependant, les fournisseurs de navigateurs ne fonctionnent pas dessus, car en ce qui concerne l'expérience utilisateur, tout fonctionne bien - le navigateur remplit automatiquement les mots de passe dans les champs de connexion, les utilisateurs gagnent du temps et sont libres d'utiliser des mots de passe complexes qui améliorent essentiellement la sécurité sur le Web..

Alors, que pouvons-nous faire à ce sujet? Les chercheurs mentionnent trois façons différentes de s'attaquer à un problème tel que celui-ci.

- Les concepteurs de sites Web peuvent placer des formulaires de connexion sur des sous-domaines distincts, ce qui empêche la saisie automatique de fonctionner sur d'autres pages Web susceptibles de contenir des scripts de suivi tiers..

- Les utilisateurs peuvent utiliser des bloqueurs de publicités et des extensions anti-tracking pour bloquer automatiquement ces scripts.

- Les navigateurs Web peuvent (et devraient) permettre aux utilisateurs de désactiver complètement la fonctionnalité de remplissage automatique. Cela semble un peu extrême, mais si un utilisateur s'inquiète pour ses données, la désactivation du remplissage automatique est probablement son meilleur choix..

L'attaque est assez facile à réaliser et qui a de sérieuses ramifications sur la vie privée de l'utilisateur. Si vous souhaitez savoir comment cela fonctionne, vous pouvez le découvrir en action dans cette démo.

De plus, il est sage de prendre l'habitude de bonnes pratiques en matière de mots de passe. Ne répétez pas le même mot de passe entre les connexions par clé. Continuez à les changer périodiquement et assurez-vous qu'ils ne sont pas composés de mots ou de chiffres facilement identifiables tels que votre date de naissance ou 12345678, ou à Dieu ne plaise, le mot, le mot de passe!

Alors qu'en pensez-vous les gars? Pensez-vous que le remplissage automatique est une menace sérieuse pour la vie privée à notre époque, et utilisez-vous quand même le remplissage automatique? Faites-nous savoir dans les commentaires ci-dessous.

Gadgetshowto

Gadgetshowto